在 AI 應用飛速發展的今天,**MCP模型上下文協定(Model Context Protocol)**就像為 AI 插上 USB-C 轉接頭,讓模型能安全又無痛地連接外部資料與工具。本文以生活化比喻剖析 MCP 架構、實務應用與資安挑戰,協助初學者快速掌握這項新興標準。

MCP 由 Anthropic 於 2024 年開源,目標是把 AI 與各種資料源與 API 的「M×N 整合難題」簡化為「M+N」。

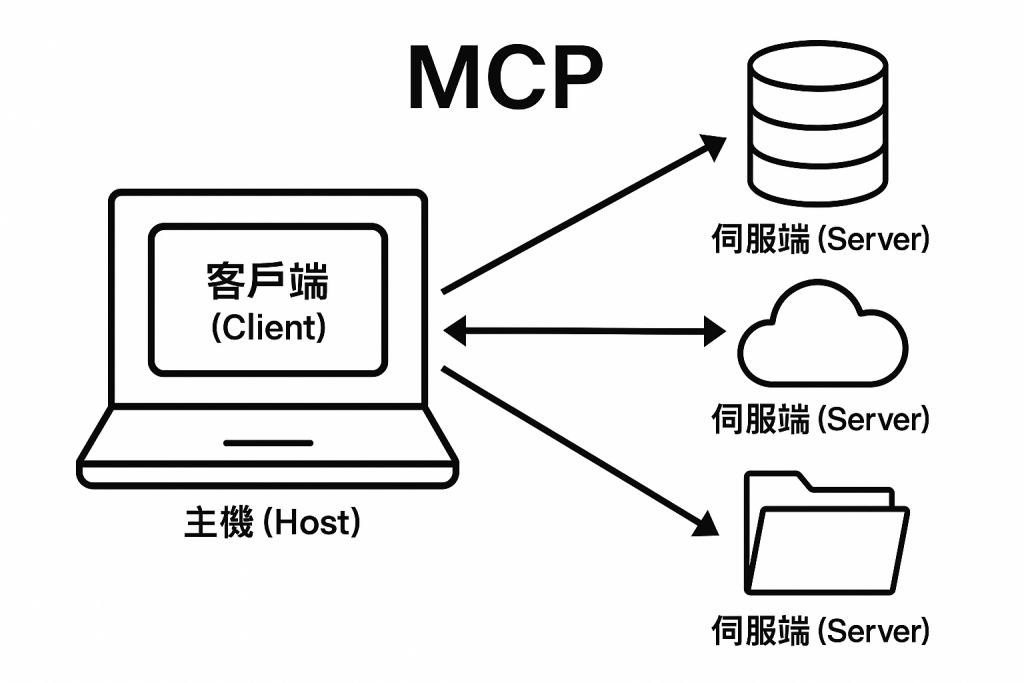

MCP 採 Host → Client → Server 三層設計:

MCP三層架構示意圖

| 行業 | 案例 | 效益 |

|---|---|---|

| 軟體開發 | 連接GitHub讓AI自動處理提交代碼、執行測試等重複工作 | 節省開發人員的時間,加快軟體發布速度 |

| 企業IT管理 | 透過簡單口語指令自動管理伺服器和雲端資源 | 減少IT人員學習複雜指令的時間,提高工作效率 |

| 客戶服務 | 讓AI客服即時查詢客戶的購買記錄和服務歷史 | 客服回應更精準、更個人化,提升客戶滿意度 |

| 醫療照護 | 整合病歷資料和穿戴式設備的健康數據 | 醫師能即時掌握患者狀況,提供更好的醫療決策 |

| 資訊安全 | 自動比對可疑網路活動和已知威脅資料庫 | 更快發現和阻擋網路攻擊,保護企業資料安全 |

MCP 強大但也帶來新攻擊面;常見風險與緩解建議如下:

| 風險 | 說明 | 對策 |

|---|---|---|

| 未經授權存取 | 伺服器直接暴露在網路上,任何人都能連線使用 | 設定使用者身份驗證、限制特定IP位址存取 |

| 惡意工具偽裝 | 有心人士製作假冒的工具程式,偽裝成正常功能 | 嚴格檢查工具來源、確認程式碼完整性 |

| 惡意指令植入 | 駭客透過輸入惡意指令來控制系統 | 使用安全的程式設計方法、部署防火牆偵測 |

| 權限過度開放 | 系統使用過高的管理員權限運作 | 採用最小權限原則、定期更換存取密鑰 |

| 對話記錄濫用 | 攻擊者利用之前的對話內容執行危險操作 | 設定對話逾時機制、重要操作需要再次確認 |

| 私自安裝問題 | 員工私下安裝未經核准的MCP伺服器 | 定期掃描公司網路資產、使用雲端安全監控工具 |

MCP 為 AI 打造一條安全、統一且可擴充的「資料高速公路」:

隨著 OAuth、遠端 Server 與生態系持續成熟,MCP 有望成為 AI 時代的基礎協定;現在開始學習,正是最佳時機!